Abstract: Currently, information security audit provides an opportunity to implement, as well as to provide an absolute and most unbiased assessment of information systems security, detect weaknesses, as well as to develop the most optimal program in order to create a more effective information security management system of a commercial organization. Thus, as a part of information security audit procedure, as well as in a separate control measure, special penetration testing of the system can be performed. It allows to estimate the ability of company's local information network to resist the attempts of intrusion to the network and unauthorized influence on the information contained therein. In addition, the existence of actual malicious intrusions such as hacker attacks, malware installation, viruses, cybercrimes, etc. is also implied. Unfortunately, however, in ever-changing times the information system must not only resist external intrusions, but also neutralize such attempts. Improving information systems and technologies is of no small importance in the life cycle of a company. Security checks of information security systems should be carried out regularly. Issues of acute shortage of qualified personnel and lack of properly trained structures for this area are stumbling blocks on the way to quality and secure data systems. The development of information security auditing methodology is carried out in connection with the continuous improvement of technologies and means of carrying out malicious attacks on information systems.

Keywords: information security audit; information security; IT audit; information systems; security structure; security; commercial organization; information network; information protection; audit; suspicious activity

Информационные системы в настоящее время для коммерческих организаций являются основной частью в системе обеспечения их нормальной и продуктивной деятельности. Сегодня на любом предприятии у сотрудников имеются собственные ПК, которые, как правило, связаны между собой с помощью локальной сети. Эта связь существует для обмена данными между руководством и сотрудниками организации. Для нормального функционирования данной сети уделяется особое внимание информационной безопасности коммерческой организации.

Нарушение работы информационной сети способствует возникновению у организации серьезных последствий, таких как рассекречивание коммерческое тайны, остановка работы организации, убытки и т.д. Сбои в системе информационной безопасности коммерческих организаций также могут способствовать возникновению последствий и для государства в целом. Понимая это, Правительство разрабатывает меры для обеспечения информационной безопасности, а именно создание нормативно-правовой базы с требованиями к безопасности.

В качестве одной из основным мер для предотвращения нарушения работы информационных баз, предполагается аудит информационной безопасности организаций.

Аудит информационной безопасности предполагает выявление возможных угроз для всей информационной системы безопасности коммерческой организации, их предотвращение либо устранение. В системе управления информационной безопасностью (или СУИБ) проведение аудиторской проверки информационной безопасности расценивается как неотъемлемая часть для нормального, корректного и результативного функционирования системы. [4]

Аудитор в ходе проведения аудита системы информационной безопасности смотрит на полную картину ИБ и исходя из этого определяет, какие меры возможно применить для данной конкретной организации с целью повышения уровня безопасности ее информационных баз данных.

В ходе своей работы аудитор оценивает различные типы данных организации: персональные данные руководителей, сотрудников и клиентов; данные о финансовом состоянии организации; данные коммерческой тайны (которые в свою очередь зачастую являются главной целью хакеров) и др. [9]

Каждая страна имеет свои законы и нормативные акты, которые определяют, какие данные могут собираться, как они должны храниться и обрабатываться, а также какую информацию можно передавать третьим лицам. [11]

Например, в Европейском союзе был принят общий регламент по защите данных (GDPR), который устанавливает правила для обработки и защиты персональных данных граждан ЕС. В США существуют Федеральный закон о конфиденциальности медицинских записей и Федеральный закон о конфиденциальности финансовых информационных данных, регулирующие обработку медицинских и финансовых данных соответственно. [1]

При проведении процедуры аудита в Российской Федерации нужно учитывать законодательную основу функционирования отрасли аудита, следовать требованиям, предъявляемым со стороны законодателя к аудиторам, а также руководителям любой коммерческой организации. [10]

В настоящее время вопросы, связанные с информационными базами данных и любой другой системой для сбора, хранения и передачи информации, быстро меняются. Так, законодательство в этой отрасли не стоит на месте и находится в режиме постоянных изменений и развития.

Главным нормативно-правовым актом для любого аудитора остается Федеральный закон «Об аудиторской деятельности» N 307-ФЗ. Поэтому при проведении аудита (в том числе аудита информационной безопасности), нужно в первую очередь ориентироваться на данный НПА, а также учитывать нынешнее законодательство относительно информационной среды организации. [6]

При проведении аудиторской проверки в отношении информационной безопасности организации, необходимо убедиться, что коммерческая организация соблюдает все законодательные требования, связанные с обработкой и хранением данных, и что принятые меры безопасности соответствуют нормам и требованиям законодательства. [7]

Также следует учитывать, что законодательство в области информационной безопасности постоянно меняется, поэтому аудит должен проводиться регулярно для того, чтобы обеспечить соответствие текущим законодательным требованиям.

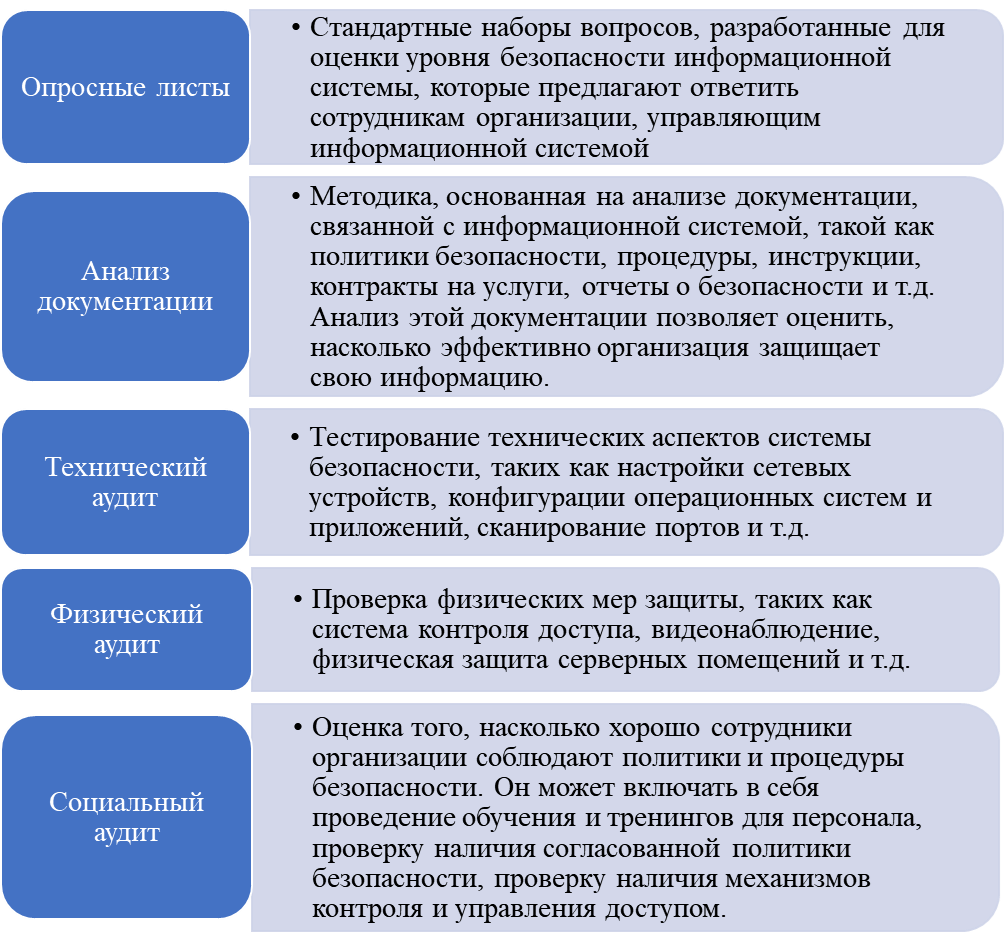

Перейдём к рассмотрению инструментов аудита информационной безопасности. Проведение аудита информационной безопасности включает в себя использование различных инструментов и методов для сбора информации о состоянии защиты информации в организации. Некоторые из наиболее распространенных инструментов и методов сбора информации включают в себя (рисунок 1):

Рисунок 1. Инструменты аудита информационной безопасности. [8]

Важным этапом аудита информационной безопасности является выбор наиболее подходящих инструментов и методов, которые позволят получить наиболее полную информацию о состоянии безопасности информационной системы организации.

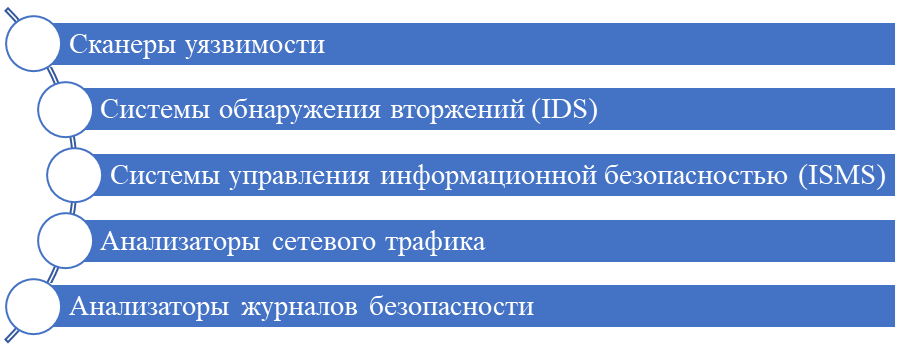

В современных условиях аудит информационной безопасности невозможен без использования специализированных программных средств. Эти средства позволяют автоматизировать процессы сбора, анализа и оценки информации, что значительно упрощает и ускоряет работу аудитора.

Некоторые из программных средств, которые могут использоваться в аудите информационной безопасности представлены на рисунке 2.

Рисунок 2. Программные средства для аудита информационной безопасности.

Сканеры уязвимостей — программы, предназначенные для сканирования системы на наличие уязвимостей, таких как открытые порты, недостаточно защищенные настройки и т.д.

Системы обнаружения вторжений (IDS) — это программное обеспечение, которое помогает обнаружить попытки несанкционированного доступа к системе, вредоносных программ, сканирования сети и других видов атак.

Системы управления информационной безопасностью (ISMS) — это программное обеспечение, которое помогает организовать управление безопасностью информационной системы организации на всех уровнях, включая планирование, реализацию и контроль. [3]

Анализаторы сетевого трафика — это программное обеспечение, которое позволяет анализировать трафик в сети для обнаружения аномалий и потенциальных угроз.

Анализаторы журналов безопасности — это программное обеспечение, которое позволяет анализировать журналы событий операционных систем и приложений для обнаружения попыток несанкционированного доступа и других аномалий. [4]

Использование программных средств при аудите информационной безопасности позволяет более эффективно и точно оценить состояние системы безопасности организации. Однако, необходимо учитывать, что такие средства могут давать ложные результаты, поэтому результаты анализа всегда должны быть проверены и подтверждены другими методами.

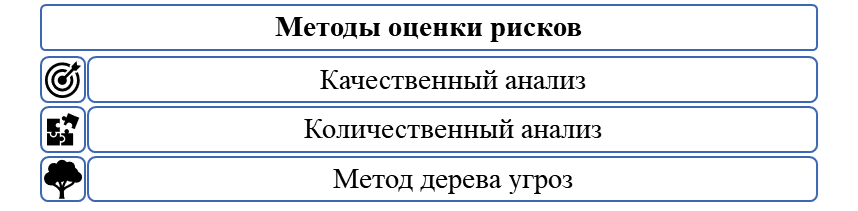

Методы оценки рисков являются важным инструментом аудита информационной безопасности коммерческой организации. Они позволяют оценить вероятность возникновения угроз и определить уровень уязвимости информационной инфраструктуры организации. Возможные методы оценки рисков, которые может использовать в своей работе аудитор представлены на рисунке 3.

Рисунок 3. Наиболее распространенные методы оценки угроз.

Один из основных методов оценки рисков — это качественный анализ рисков. Он основывается на оценке вероятности возникновения угроз и их последствий в качественном виде. [13]

Как всем известно, помимо качественного метода также имеет место быть количественному методу. Говоря о нем, следует отметить, что он рассчитывается на основании определения вероятности наступления конкретных угроз. Считается, что это наиболее точный метод для определения уровня риска.

Третьим методом в данной системе оценки рисков – метод дерева угроз. С помощью данного метода возможно определить наиболее критические области в информационной базе организации, а также дает возможность разработать конкретные меры по предотвращению и устранению данных рисков. [5]

Описанные выше методы оценки угроз являются наиболее распространенными и популярными при проведении аудиторской проверки в отношении информационной безопасности. Однако, существуют и другие методы, такие как анализ воздействия на бизнес, метод угроз и возможностей и другие.

При проведении аудиторской проверки в отношении информационной безопасности, аудитору необходимо придерживаться следующих рекомендаций:

— В первую очередь, нужно определить цели аудита, т.е. выявить, что мы хотим определить в ходе аудита.

— Далее необходимо оценить соответствие системы безопасности, имеющейся у организации, существующим правилам, стандартам и законам.

— Следующим этапом рекомендуется протестировать имеющуюся информационную системы на проникновение в нее.

— Далее требуется провести анализ имеющихся данных.

— В заключении аудита, аудитору необходимо будет разработать рекомендации по коррекции системы информационной безопасности и подготовить соответствующий отчет. [12]

Аудит информационной безопасности уже ни раз спасал бизнес. Крупными компаниями, которым помогло успешное проведение аудиторской проверки информационных систем, являются Deutsche Bank, NASA и Microsoft.

Deutsche Bank рисковал потерять данные своих клиентов. Если бы внутренний аудит информационной безопасности в данной организации не был проведет вовремя, то банк не успел бы вовремя улучшить собственные системы безопасности, что привело бы к большим финансовым и репутационным потерям.

Также NASA и Microsoft после проведенного аудита ИБ успели улучшить свои системы защиты баз данных. В первую очередь, руководство данных компаний начало с улучшения безопасности систем, а также провело обучение для сотрудников.

Как мы видим, в основном, в ходе аудита выявлялись такие серьезные нарушения, как утечка данных и недостаточная защита от внешних угроз. Благодаря своевременному обнаружению проблемных зон, руководство данных компаний успевало вовремя сработать и предотвратить огромные потери для бизнеса. [2]

Таким образом, проведя данное исследование, можно сказать, что система аудита информационной безопасности нуждается в более детальной проработке со стороны законодательства. На данный момент не имеется конкретного НПА, который бы конкретизировал проведение аудита и давал бы четкие рекомендации как для аудиторов, так и для руководителей организаций. На данный момент существуют методы для анализа информационной системы и оценки рисков.

В целом, говоря об аудите информационной безопасности нелишним будет еще раз отметить его значимость для любой организации. В ходе аудита можно выявить существенные недостатки в системе информационной безопасности, предотвратить возможные угрозы.

Библиографический список

1. Akhmetshin E., Ilyina I., Kulibanova V., Teor T. Special aspects of master data-based integrated management of region reputation in modern IT environment // Paper presented at the IOP Conference Series: Materials Science and Engineering. - 2019. - Том 497. № 1.2. I. I. Barankova, U. V. Mikhailova, O. B. Kalugina Analysis of the Problems of Industrial Enterprises Information Security Audit. – 2020. – Vol. 641 LNEE. – C. 976-985.

3. I. Kozubtsov, L. Kozubtsova, N. Lishchyna [et al.] Information Technology of Information Security Audit of Objects of Critical Infrastructure // CEUR Workshop Proceedings. – 2022. – C. 97-106.

4. Бирюков В.А., Лихарев Н.С. Аудит информационной безопасности медиаорганизации // Вестник МГУП. - 2016. - №3. – C.10-12.

5. Гильиманова Э.А., Ахметшина Р.И., Исмагилов И.Р. Роль аудита информационной безопасности в жизненном цикле системы обеспечения информационной безопасности объектов критической информационной инфраструктуры // Форум молодых ученых. – 2022. – Том 2(66). – С.34-37.

6. Горелик В.Ю, Безус М.Ю. О безопасности критической информационной инфраструктуры Российской федерации // Научно-образовательный журнал «StudNet» №9. - 2020. - С. 1446-1447.

7. Двойнишников Н.Э., Исламутдинова Д.Ф. Понятие и сущность аудита безопасности информационных систем // Московский экономический журнал. – 2019. – №2. – С.499-504.

8. Егоров М.А. Методика аудита информационной безопасности в современных условиях // Вестник науки и образования. – 2019

9. Еременко В.Т., Аверченков В.И., Орешина М.Н., Рытов М.Ю., Лобода О.А. Аудит информационной безопасности органов исполнительной власти: учебное пособие для высшего образования / Орел: ФГБОУ ВО «Орловский государственный университет имени И.С. Тургенева». - 2016 – С.93

10. Козьминых С.И., Козьминых П.С. Аудит информационной безопасности // Вестник Московского университета МВД России. - 2016. - №1.

11. Ситнов А.А. Организация аудита информационной безопасности // Учет. Анализ. Аудит. - 2016. - №6.

12. Солодянников А.В. Информационная безопасность автоматизированных систем / А.В. Солодянников. – 2020.

13. Шумский И.Н. Аудит информационной безопасности в государственном учреждении // Международный студенческий научный вестник. – 2018. – № 6.